Este foarte posibil ca persoana aceea retrasă și comună care lucrează concentrată pe laptop într-un colț de cafenea din Lagos, Londra sau Lisabona să fie tocmai pe punctul de a îngenunchea o corporație globală și de a cere milioane de dolari răscumpărare… Asta e lumea cybercyber-crimei.

Este posibil să nu știe nimeni care-s autorii acestor infracțiuni. Să nu înțeleagă de ce li se plătesc asemenea sume. De ce, uneori, corporațiile angajează propriii hackeri pentru a recupera datele de la cei care le-au furat, fapt care poate fi la fel de periculos. Ceea ce se știe cu siguranță este faptul că persoanele din spatele acestor atacuri sunt mai ocupate ca niciodată. Asigurătorul TT Club, citat într-un articol din numărul de august al buletinului informativ Vigilant, trage un semnal de alarmă, în acest context.

„Fiți alerți și așteptați-vă la un atac; nu e vorba de dacă, ci de când.”

De aceeași părere este și Agenția Europeană pentru Cybersecuritate (ENISA), al cărei studiu „Peisajul amenințărilor în atacurile asupra supply chainului”, care a studiat 24 de astfel de incidente în perioada ianuarie 2020-iulie 2021, prevede o creștere de patru ori a atacurilor software asupra supply chainurilor, anul acesta.

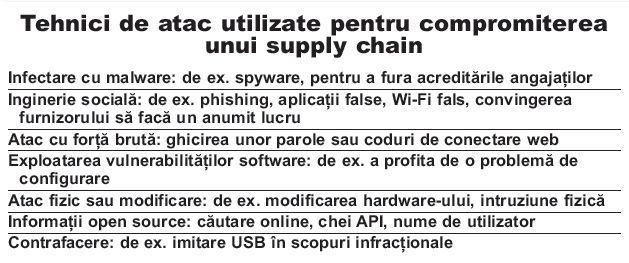

Concluzia este foarte clară și sinceră: un nivel bun de securitate nu mai este de ajuns, deoarece atacatorii și-au îndreptat atenția către furnizori, cu impact asupra timpului de nefuncționare a sistemelor, cu pierderi financiare și daune de imagine. ENISA a descoperit că 66% dintre atacuri se concentrează pe furnizori, ceea ce poare compromite întregul lanț de aprovizionare. În 62% dintre cazuri, tehnica folosită a fost malware.

De ce nu este suficient un nivel bun de securitate?

De ce nu este suficient un nivel bun de securitate?

Compuse din atacuri asupra unuia sau mai multor furnizori, urmate de un atac asupra țintei finale (clientul final), atacurile asupra supply chainurilor pot necesită luni întregi. „În multe cazuri, un astfel de atac poate rămâne nedetectat pentru mult timp. Atacurile cibernetice asupra supply chainurilor sunt de obicei țintite, complexe și costisitoare, atacatorii planificându-le atent, în avans”, se arată în studiul ENISA.

Organizațiile pot fi vulnerabile la atacuri asupra supply chainului chiar dacă propriile sisteme de apărare sunt bune, tocmai din cauza infiltrării atacatorilor în organizație prin intermediul furnizorilor. Pentru a compromite clienții vizați, atacatorii se focalizează pe codurile furnizorilor în 66% dintre cazurile raportate, ceea ce subliniază necesitatea ca organizațiile să își concentreze eforturile pe validarea codurilor și software-ului terțelor părți, pentru a fi sigure că acestea nu au fost manipulate. În 58% dintre cazurile analizate, au fost țintite datele clienților, inclusiv informații de identificare personală și proprietate intelectuală. În 66% dintre cazuri, furnizorii n-au avut idee cum anume au fost compromiși.

Bune practici și acțiuni coordonate

Bune practici și acțiuni coordonate

„Impactul atacurilor asupra furnizorilor poate avea consecințe de mare anvergură, din cauza interdependenței și complexității tehnicilor folosite. Dincolo de daunele asupra organizațiilor afectate și a terțelor părți, există un motiv de îngrijorare și mai profund, atunci când „transpiră” informații confidențiale și securitatea națională este în pericol, sau atunci când ar putea apărea consecințe geopolitice. În acest mediu complex pentru supply chainuri, stabilirea unor bune practici și implicarea în acțiuni coordonate la nivelul UE pot susține statele membre în dezvoltarea unor capabilități similare, pentru a atinge un nivel comun de securitate.

ENISA oferă un set de recomandări pentru clienți, pentru administrarea securității cibernetice și a relației cu furnizorii.

Recomandări pentru abordarea riscurilor securității cibernetice

- Identificați și documentați furnizorii de produse și de servicii.

- Definiți criterii de risc pentru diferitele tipuri de furnizori, cum ar fi elementele de dependență, software și puncte vulnerabile.

- Evaluați riscurile din supply chain în conformitate cu evaluarea impactului asupra continuității afacerii.

- Definiți măsuri de tratare a riscurilor bazate pe bune practici.

- Monitorizați riscurile și amenințările din supply chain, pe baza unor surse de informare interne și externe și pe baza monitorizării performanțelor furnizorilor.

- Instruiți-vă personalul în legătură cu aceste riscuri.

Pentru gestionarea relației cu furnizorii

- Administrați relația cu furnizorii pe parcursul întregii durate de viață a unui produs sau serviciu, inclusiv prin proceduri de tratare a produselor sau componentelor la sfârșitul duratei de utilizare.

- Clasificați activele și informațiile care sunt partajate – sau accesibile pentru – furnizori și definiți proceduri relevante pentru accesul acestora.

- Definiți obligații care trebuie îndeplinite de furnizori pentru protecția activelor organizației, pentru partajarea de informații, drepturi de audit, pentru continuitatea afacerii, pentru monitorizarea personalului și pentru gestionarea incidentelor, din punct de vedere al responsabilității, obligațiilor de notificare și procedurilor.

- Definiți cerințe de securitate pentru produsele și serviciile achiziționate.

- Includeți toate aceste obligații și cerințe în contractele încheiate. Agreați reguli și cerințe pentru subcontractare.

- Monitorizați performanța serviciilor și efectuați audituri de securitate periodice, pentru a verifica aderența la cerințele de securitate cibernetică. Aceasta include administrarea incidentelor, vulnerabilitățile, soluțiile de moment, cerințele de securitate etc.

- Asigurați-vă că furnizorii nu au cunoștință de elemente ascunse sau „backdoors”.

- Asigurați-vă că sunt respectate cerințele de reglementare și legale.

- Definiți procese pentru a administra schimbările la nivelul furnizorilor, cum ar fi de instrumente, tehnologii etc.

Bune practici pentru managementul vulnerabilităților, la nivelul furnizorilor

- Asigurați-vă că infrastructura utilizată pentru proiectarea, dezvoltarea, producția și livrarea produselor, componentelor și serviciilor urmează bune practici în domeniul securității cibernetice.

- Implementați procese de dezvoltare, mentenanță și suport al produselor cât mai apropiate de cele comun acceptate.

- Implementați un proces de inginerie cât mai apropiat de cel comun acceptat.

- Aveți în vedere aplicarea unor cerințe tehnice bazate pe categoria de produse și de riscuri.

- Oferiți Declarații de Conformitate clienților pentru standardele cunoscute și asigurați și atestați integritatea și originea software-ului open source folosit la nivelul oricărui segment.

- Definiți obiective de calitate, cum ar fi numărul de defecte sau vulnerabilități identificabile extern, sau probleme de securitate identificabile extern și utilizați-le ca instrument de îmbunătățire.

- Păstrați date corecte și actualizate în ceea ce privește originea software-urilor sau componentelor și controalele asupra soft-urilor interne sau de terță parte, a instrumentelor și a serviciilor implicate în procesul de dezvoltare a unui software.

- Realizați audituri periodice pentru a vă asigura că măsurile de mai sus sunt respectate.

- Monitorizați punctele vulnerabile din punct de vedere al securității raportate de surse interne sau externe, care includ componente de terță parte.

- Realizați analize de risc prin utilizarea unui sistem de scoring al vulnerabilităților.

- Implementați politici pentru tratamentul vulnerabilităților identificate, în funcție de risc.

- Implementați procese de informare a clienților.

- Verificați patch-urile și testați conformitatea cu cerințele operaționale, de siguranță, legale și de securitate cibernetică și dacă patch-ul este compatibil cu componente furnizate de terțe părți.

Concluzia studiului…

Concluzia studiului…

Costul atacurilor directe împotriva organizațiilor bine protejate crește, iar atacatorii preferă să vizeze supply chainul, ceea ce asigură o motivație în plus pentru un impact de scară largă sau chiar și transfrontalier. Acest transfer de interes a generat un număr de atacuri asupra supply chainurilor mai mare decât de obicei. Iar prognoza arată că vor fi de patru ori mai multe în 2021 decât în 2020. Natura globală a supply chainurilor existente crește impactul potențial al acestor atacuri și extinde suprafața de acțiune a infractorilor.

…în concluzie… Atenție! Mâine poți fii chiar tu următoarea țintă.

sursa: Vigilant, august

traducerea și adaptarea: Raluca MIHĂILESCU

raluca.mihailescu@ziuacargo.ro